关键词:

Exp4 恶意代码分析

系统运行监控

使用schtasks指令监控系统运行

-

新建一个txt文件,然后将txt文件另存为一个bat格式文件

-

在bat格式文件里输入以下信息

-

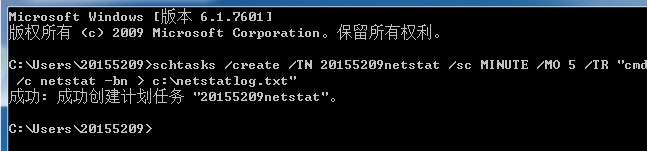

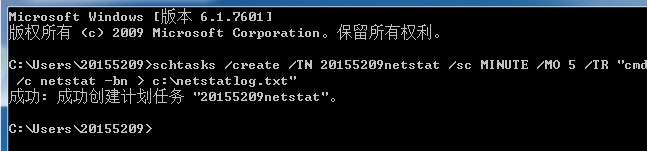

然后使用管理员权限打开cmd,输入schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\\netstatlog.bat"

-

建立一个每两分钟记录计算机联网情况的任务,进入控制面板任务计划里查看一下。

-

查看一下txt文件里面的信息

-

由于我的是win7抓的联网信息,是一个txt的文件编码问题,我的excel是在mac下的,复制之后全是乱码,我只能用用excel把所有进程的名字过滤出来,然后分析。

-

这其中有我认识的进程,360进程,迅雷进程,我自己的后门进程,微软的操作系统进程。

-

有俩进程没有见过,上百度搜索了一下,然后发现是一个迅雷中的程序文件

-

还有一个百度也不知道是什么物种,这应该就是有问题的东西

安装配置sysinternals里的sysmon工具,实现日志的分析

恶意软件分析

用virscan网站分析

-

对一个后门程序进行分析

-

查看文件行为分析

-

这是这个程序文件的基本信息

-

这个网络行为中有设置的回连ip和端口

-

注册表行为信息

-

还有两个其他行为的信息

用systracer工具分析恶意软件

-

使用实验二的过程,用msf生成最简单的后门,然后攻击win,到回联成功。

-

使用systracer抓取三个快照,分别是没有被攻击时、攻击回联后、攻击后进行一个拍照。

-

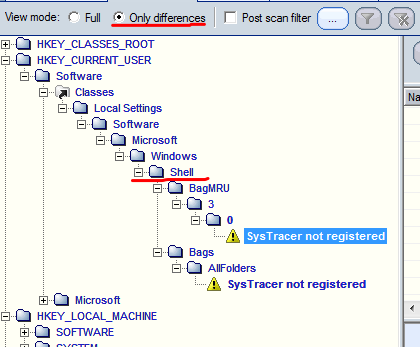

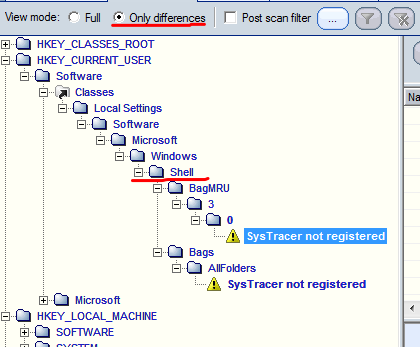

选取没有被攻击的1快照和被攻击的2快照进行比较

-

明显的文件变化,就是我拷入win的后门文件

-

查看改变了的注册表信息,可能是没有权限看不到具体信息,但是可以知道哪些注册表内发生了变化,其中就有shell,应该是有回联后使用了shell

-

可以看到修改的文件和目录

-

可以看到连接的kali的ip和端口

-

可以看到后门启动时运行的dll文件

-

选取被攻击的快照2和拍照了的快照3

-

大多变化都差不多,但是有一个可以明显看到使用了多媒体程序服务,表示用了拍照。

使用wireshark分析恶意软件回连情况

使用Process Monitor分析恶意软件

使用Process Explorer分析恶意软件

使用PEiD分析恶意软件

基础问题回答

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 如果感觉正在被攻击可以直接用wireshark抓个包看看。

- 监控都在干什么,使用schtasks指令,建一个文件,保存所有联网信息,然后分析。

- 通过修改配置文件,使用sysmon工具,查看相应日志

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 分析方法有好多种,我感觉最简单的就是将文件放到virscan网站上来分析,分析出的东西比较关键,可以看懂。

- 然后感觉最有效的是用systracer工具,可以抓好多个快照,然后对比快照信息。

20154322杨钦涵exp4恶意代码分析(代码片段)

Exp4恶意代码分析Exp4恶意代码分析一、基础问题回答(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。①可以使用监... 查看详情

20155301exp4恶意代码分析(代码片段)

20155301Exp4恶意代码分析实践目标(1)是监控你自己系统的运行状态,看有没有可疑的程序在运行。(2)是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。(3)假定将来... 查看详情

exp4恶意代码分析(代码片段)

Exp4恶意代码分析一、基础问题回答如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。(1)我们可以使用一些工具帮助自... 查看详情

exp4恶意代码分析20155223(代码片段)

Exp4恶意代码分析20155223使用原生命令schtasks监视系统运行在系统盘目录下建立脚本文件netstatlog.bat,包含以下命令:date/t>>c:\netstatlog.txttime/t>>c:\netstatlog.txtnetstat-bn>>c:\netstatlog.txt在netstatlog.bat同一目录下建立空文本文... 查看详情

exp4恶意代码分析20154328常城

Exp4恶意代码分析一、实践内容1.系统运行监控使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,... 查看详情

20155317《网络对抗》exp4恶意代码分析(代码片段)

20155317《网络对抗》Exp4恶意代码分析基础问题回答如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。我首先会选择看任务... 查看详情

20155339exp4恶意代码分析(代码片段)

20155339Exp4恶意代码分析实验后回答问题(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。监控网络连接。当某个系... 查看详情

20155304《网络对抗》exp4恶意代码分析(代码片段)

20155304《网络对抗》Exp4恶意代码分析实践内容1.系统运行监控1.1使用schtasks指令监控系统运行我们在C盘根目录下建立一个netstatlog.bat的文本文件,然后其中输入以下的内容:date/t>>c:\netstatlog.txttime/t>>c:\netstatlog.txtnetstat-bn&g... 查看详情

20155334《网络攻防》exp4恶意代码分析(代码片段)

《网络攻防》Exp4恶意代码分析一、实验问题回答如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。可以使用工具监测系... 查看详情

20155321《网络攻防》exp4恶意代码分析(代码片段)

20155321《网络攻防》Exp4恶意代码分析计划任务监控在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:date/t>>c:\netstatlog.txttime/t>>c:\netstatlog.txtnetstat-bn>>c:\netstatlog... 查看详情

2015306白皎《网络攻防》exp4恶意代码分析(代码片段)

2015306白皎《网络攻防》Exp4恶意代码分析netstat【Mac、Linux、Win】sysinteral【MS】:123一、系统监控——Windows计划任务schtasks1.创建计划任务,使系统每5分钟自动检测到哪些有哪些程序在连接我们的网络。注:任务将创建于当前登录... 查看详情

20155331《网络对抗技术》exp4:恶意代码分析(代码片段)

20155331《网络对抗技术》Exp4:恶意代码分析实验过程计划任务监控在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:date/t>>c:\netstatlog.txttime/t>>c:\netstatlog.txtnetstat-bn... 查看详情

20145225唐振远《网络对抗》exp4恶意代码分析

20145225唐振远《网络对抗》Exp4恶意代码分析基础问题回答如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。使用Windows自... 查看详情

20154327exp4恶意代码分析(代码片段)

实验内容使用Windows计划任务schtasks监控系统运行使用指令schtasks/create/TN20154327netstat/scMINUTE/MO5/TR"cmd/cnetstat-bn>c:\netstatlog.txt创建计划任务netstat指令解释:TN:TaskName,本例中是netstatSC:SCheduletype,本例中是MINUTE,以分钟来计时 查看详情

2017-2018-2《网络对抗技术》20155322exp4恶意代码分析(代码片段)

...求2-实践过程2.1-Mac下网络监控2.2-Windows下网络监控2.3-Mac下恶意软件分析2.4-Windows下恶意软件分析2.5-基础问题回答3-资料1-实践目标1.1-恶意代码分析一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到... 查看详情

2018-201920165208网络对抗exp4恶意代码分析(代码片段)

目录2018-201920165208网络对抗Exp4恶意代码分析实验内容系统运行监控(2分)恶意软件分析(1.5分)报告评分(1分)基础问题回答实践过程记录1.系统运行监控——计划任务2.系统运行监控——利用Sysmon3.恶意软件分析——virscan网站... 查看详情

2019-2020-220175303柴轩达《网络对抗技术》exp4恶意代码分析(代码片段)

2019-2020-220175303柴轩达《网络对抗技术》Exp4恶意代码分析目录2019-2020-220175303柴轩达《网络对抗技术》Exp4恶意代码分析1基础知识1.1恶意代码的概念与分类1.2恶意代码的分析方法1.3实践目标2实践内容及步骤2.1系统运行监控2.1.1Windows... 查看详情

2018-2019-2网络对抗技术20165318exp4恶意代码分析(代码片段)

2018-2019-2网络对抗技术20165318Exp4恶意代码分析原理与实践说明实践目标实践内容概述基础问题回答实践过程记录1.使用schtasks指令监控系统2.使用sysmon工具监控系统恶意软件分析3.使用VirusTotal分析恶意软件4.使用PEiD分析恶意软件5.... 查看详情