关键词:

20155331《网络对抗技术》Exp4:恶意代码分析

实验过程

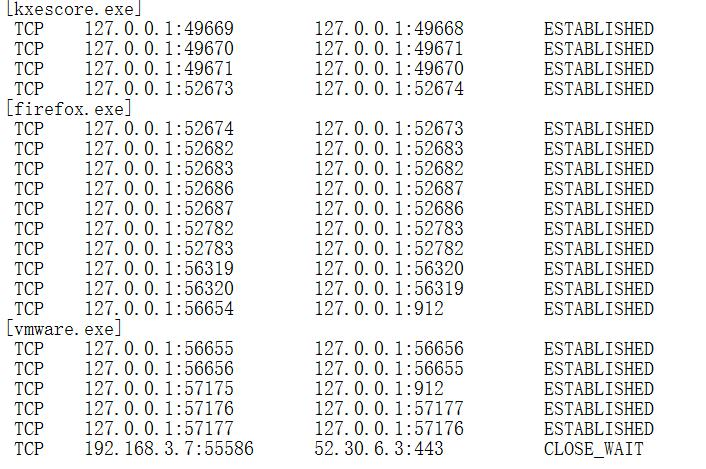

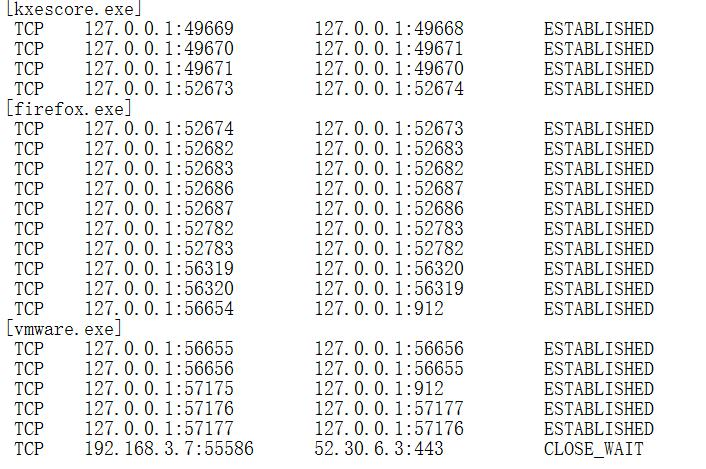

计划任务监控

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\\netstatlog.txt

time /t >> c:\\netstatlog.txt

netstat -bn >> c:\\netstatlog.txt

以管理员身份打开命令行,输入schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\\netstat.bat"指令创建一个任务。

设置任务里的操作:

检测完成:

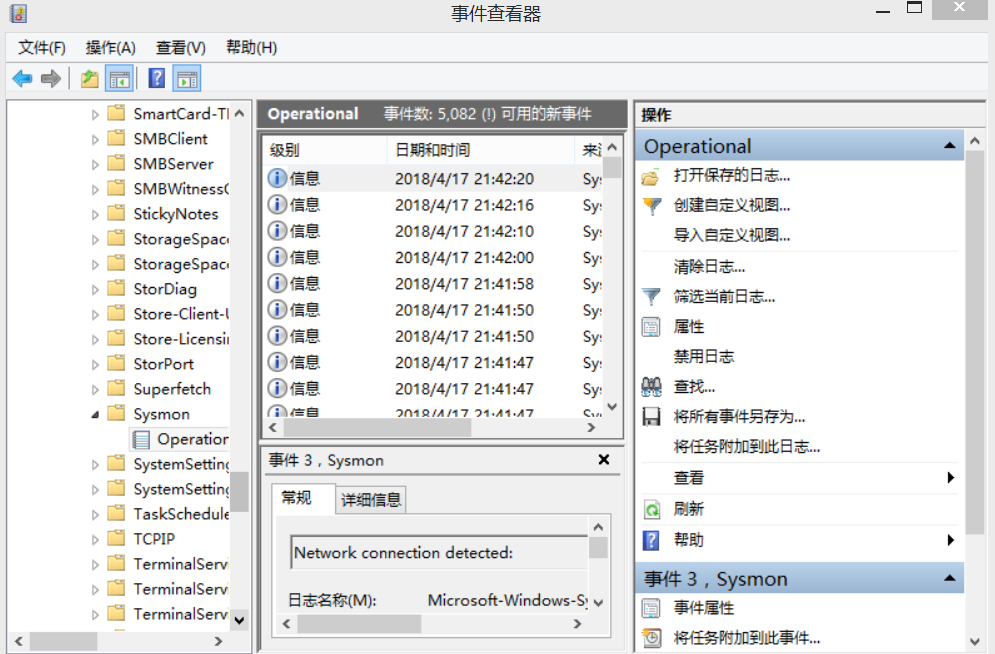

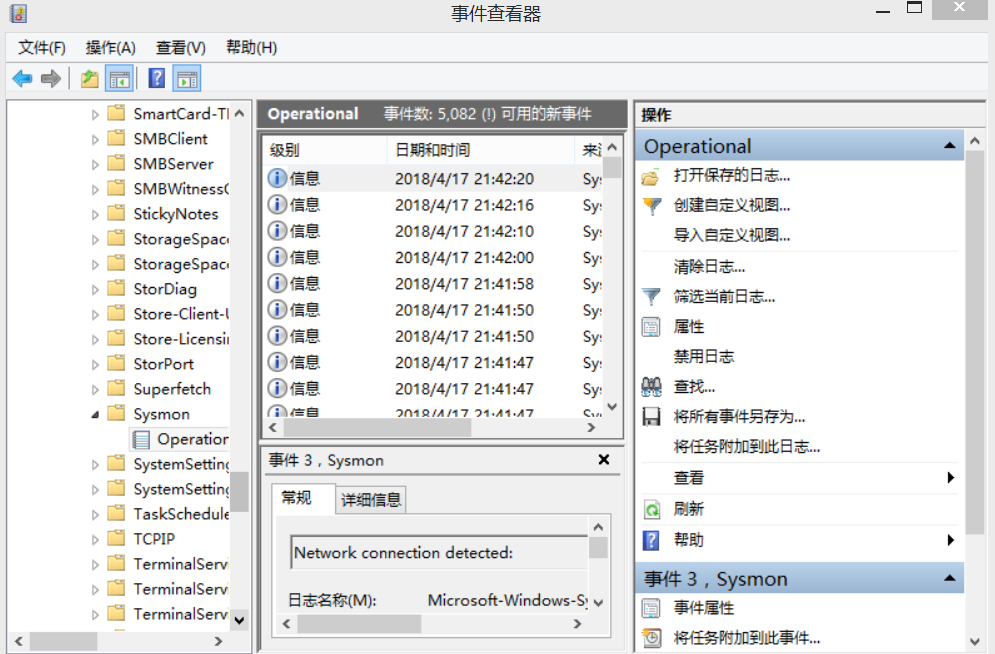

sysmon工具监控

下载老师发到群里的文件~首先对sysmon进行配置,在C盘下面建立Sysmoncfg.txt,用来存储安装指令,指令如下:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</ Signature>

<Signature condition="contains">windows</ Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</ TargetImage>

<TargetImage condition="end with">svchost.exe</ TargetImage>

<TargetImage condition="end with">winlogon.exe</ TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

进入安装文件夹底下 输入命令Sysmon.exe -i C:\\Sysmoncfg.txt 进行安装。.然后再更新一下。

启动软件之后,便可以到事件查看器里查看相应的日志

在下方打开详细信息的友好视图,可以查看程序名、使用时间、目的ip、使用端口、通信协议类型等等信息。从事件1,事件2,事件3,和事件5都有记录,例:

systracer注册表分析

首先在网页上或是在一些软件商城中都可下载

安装很简单,之后捕获快照

1、首先在没有任何操作下,先对电脑进行捕捉快照。

2、在再电脑上放置后门文件对电脑进行捕捉快照。

3、将kali和后门文件回连后进行捕捉快照。

PEiD分析

PEiD是一个常用的的查壳工具,PEID下载网址,可以分析后门程序是否加了壳

Process Monitor分析

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序155331.exe,用进程树就能找到运行的后门155331.exe.

Process Explorer分析

打开Process Explorer,运行后门程序155331.exe,在Process栏可以找到155331.exe

双击后门程序155331.exe那一行,点击不同的页标签可以查看不同的信息:

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

Performance页签有程序的CPU、I/O、Handles等相关信息

Strings页签有扫描出来的字符串,有些有意义,有些无意义。

实验体会:

这个实验感觉还是挺麻烦的,要装的东西太多,中间也出了一些差错,但总算是完成了。然后就是这次的恶意代码分析,能够知道恶意代码是很普遍的存在于我们的电脑中,因此我们应该学会分析恶意代码,掌握这项技能。

2019-2020-220175303柴轩达《网络对抗技术》exp4恶意代码分析(代码片段)

2019-2020-220175303柴轩达《网络对抗技术》Exp4恶意代码分析目录2019-2020-220175303柴轩达《网络对抗技术》Exp4恶意代码分析1基础知识1.1恶意代码的概念与分类1.2恶意代码的分析方法1.3实践目标2实践内容及步骤2.1系统运行监控2.1.1Windows... 查看详情

2018-2019-2网络对抗技术20165324网络对抗技术exp4:恶意代码分析(代码片段)

2018-2019-2网络对抗技术20165324网络对抗技术Exp4:恶意代码分析课下实验:实践目标是监控你自己系统的运行状态,看有没有可疑的程序在运行。是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令... 查看详情

2018-2019-2网络对抗技术20165318exp4恶意代码分析(代码片段)

2018-2019-2网络对抗技术20165318Exp4恶意代码分析原理与实践说明实践目标实践内容概述基础问题回答实践过程记录1.使用schtasks指令监控系统2.使用sysmon工具监控系统恶意软件分析3.使用VirusTotal分析恶意软件4.使用PEiD分析恶意软件5.... 查看详情

20155304《网络对抗》exp4恶意代码分析(代码片段)

20155304《网络对抗》Exp4恶意代码分析实践内容1.系统运行监控1.1使用schtasks指令监控系统运行我们在C盘根目录下建立一个netstatlog.bat的文本文件,然后其中输入以下的内容:date/t>>c:\netstatlog.txttime/t>>c:\netstatlog.txtnetstat-bn&g... 查看详情

20155317《网络对抗》exp4恶意代码分析(代码片段)

20155317《网络对抗》Exp4恶意代码分析基础问题回答如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。我首先会选择看任务... 查看详情

20145225唐振远《网络对抗》exp4恶意代码分析

20145225唐振远《网络对抗》Exp4恶意代码分析基础问题回答如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。使用Windows自... 查看详情

#20155204王昊《网络对抗技术》exp4(代码片段)

20155204王昊《网络对抗技术》EXP4一、实验后回答问题(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。用schtasks指令... 查看详情

2019-2020-2网络对抗技术20175311胡济栋exp4恶意代码分析(代码片段)

2019-2020-2网络对抗技术20175311胡济栋Exp4恶意代码分析目录一、实验介绍二、实验步骤1.使用schtasks指令监控系统2.使用sysmon工具监控系统3.使用VirusTotal分析恶意软件4.使用PEID分析恶意软件5.使用systracer分析恶意软件6.使用wireshark抓包... 查看详情

2018-2019-220165205《网络对抗技术》exp4恶意代码分析(代码片段)

2018-2019-220165205《网络对抗技术》Exp4恶意代码分析实验要求监控你自己系统的运行状态,看有没有可疑的程序在运行。分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。假... 查看详情

2019-2020-220175221『网络对抗技术』exp4:恶意代码分析(代码片段)

2019-2020-220175221『网络对抗技术』Exp4:恶意代码分析 原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答实践过程记录系统运行监控恶意软件分析实验总结与体会 原理与实践说明实践目标监控你自己系... 查看详情

2019-2020-2网络对抗技术20175235exp4恶意代码分析(代码片段)

2019-2020-2网络对抗技术Exp4恶意代码分析20175235泽仁拉措目录一、实验过程1.系统运行监控2.恶意软件分析动态分析静态分析1.1结合windows计划任务与netstat命令步骤使用命令schtasks/create/TN20175235netstat/scMINUTE/MO5/TR"cmd/cnetstat-bn>c:ets... 查看详情

2018-2019-220165118《网络对抗技术》exp4恶意代码分析(代码片段)

2018-2019-220165118《网络对抗技术》Exp4恶意代码分析一.实验目标:1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行。1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,sys... 查看详情

20155233《网络对抗》exp4恶意代码分析(代码片段)

使用schtasks指令监控系统运行先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:date/t>>c:\netstatlog.txttime/t>>c:\netstatlog.txtnetstat-bn>>c:\netstatlog.txt打开Win 查看详情

2018-2019-2网络对抗技术20165225exp4恶意代码分析(代码片段)

2018-2019-2网络对抗技术20165225Exp4恶意代码分析实践目标1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行。1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件... 查看详情

2019-2020-220174319安睿韬《网络对抗技术》exp4恶意代码分析(代码片段)

目录 一、实践目标 二、实践内容 三、系统运行监控 1、使用schtasks设置计划任务 2、使用sysmon工具监控系统 四、恶意软件分析 1、静态分... 查看详情

2019-2020-220175325石淦铭《网络对抗技术》exp4恶意代码分析(代码片段)

2019-2020-220175325石淦铭《网络对抗技术》Exp4恶意代码分析目录:实验目标实验内容实验后回答问题实验感想实验目标:监控你自己系统的运行状态,看有没有可疑的程序在运行。分析一个恶意软件,就分析Exp2或Exp3中生成后门软... 查看详情

2018-2019-2网络对抗技术20165232exp4恶意代码分析(代码片段)

2018-2019-2网络对抗技术20165232Exp4恶意代码分析1.实践目标监控你自己系统的运行状态,看有没有可疑的程序在运行。分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。假定... 查看详情

2019-2020网络对抗技术20175207exp4恶意代码分析(代码片段)

目录实验内容使用schtasks指令监视系统使用Sysmon工具监视系统使用Sysmon进行恶意软件分析使用Systracer进行恶意软件分析问题回答实验总结实验内容使用schtasks指令监视系统使用命令schtasks/create/TNnetstat5207/scMINUTE/MO1/TR"cmd/cnetstat-b... 查看详情