关键词:

ACL是应用在路由器接口的指令列表,通过这些指令,来告诉路由器哪些数据包可以接收,哪些数据包需要拒绝,基本原理就是:ACL使用包过滤技术,在路由器上读取OSI七层模型的第三层及第四层包头中的信息,如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则,对包进行过滤,从而达到访问控制的目的。ACL有三种类型:

- 标准ACL:根据数据包的源IP地址来允许或拒绝数据包,标准ACL的访问列表控制号是1~99。

- 扩展ACL:根据数据包的源IP地址、目的IP地址、指定协议、端口和标志来允许或拒绝数据包,扩展ACL的访问控制列表号是100~199。

- 命名ACL允许在标准ACL和扩展ACL中使用名称代替表号。

创建标准ACL语法:Router(config)#access-list 1~99 permit | deny 源网段地址或网段(若源地址为主机,则在地址前面需要加“host”;若源地址为网段,则要在网段地址后面加反掩码,如/24的反掩码就是0.0.0.255。

例如:Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255 #表示为允许192.168.1.0/24网段地址的流量通过

Router(config)#access-list 1 permit host 192.168.2.1 #表示为允许主机192.168.2.1的流量通过。

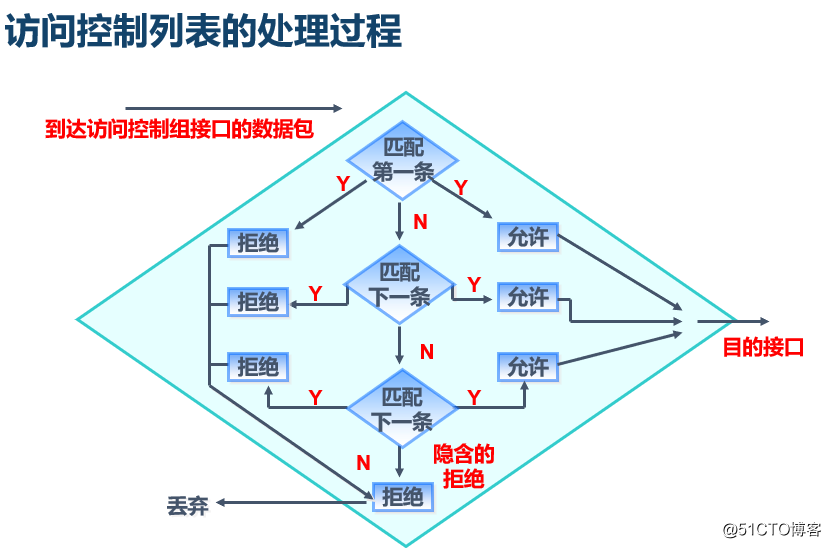

每一个ACL都有一条隐含的拒绝语句,可以拒绝所有流量,所以在做ACL规则时建议以拒绝某个网段或主机的流量通过,然后再允许所有流量通过,如下:

Router(config)#access-list 1 deny host 192.168.1.2 #拒绝192.168.1.2网段的流量通过

Router(config)#access-list 1 permit any #允许所有主机的流量通过

当以上ACL规则应用到接口上时,效果为除了192.168.1.2的流量外都可以通过。

源地址可以用 “any”来表示为所有主机。

删除ACL的规则时,在规则前加“no”即可,如:Router(config)# no access-list 1 #删除表号为1的规则

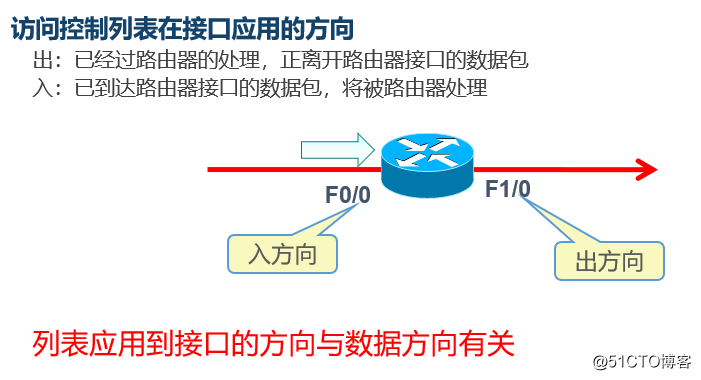

一个ACL可以配置多条规则,但是一个接口,一个方向只能应用一个ACL。

配置好的ACL规则应用到接口上的语法如下:

Router(config)#int f0/1Router(config-if)# ip access-list 1 in/out #把表号1的规则应用到进站(in)或出站(out)方向

扩展ACL的配置语法:

语法1:Router(config)# access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 #创建一个表号为101的ACL,规则为允许192.168.1.0访问192.168.2.0网段的流量通过

Router(config)# access-list 101 deny ip any any #拒绝所有流量通过

以上规则最终应用到接口上的效果为拒绝除了192.168.1.0访问192.168.2.0的数据包以外的所有数据包通过

语法2:Router(config)# access-list 101 deny tcp 192.168.1.0 0.0.0.255 host 192.168.2.2 eq 21 #拒绝网络192.168.1.0访问主机192.168.2.2,tcp端口号21的流量通过Router(config)# access-list 101 permit ip any any #允许所有流量通过

以上扩展ACL的规则为:拒绝网络192.168.1.0访问主机192.168.2.2,tcp端口号21的流量通过,而允许其他任何流量通过。

扩展ACL与标准ACL的区别就是扩展ACL可以基于端口号、目标地址、协议,来更加精准的控制流量是允许还是拒绝通过。

删除扩展ACL的规则的语句和删除标准ACL一致。如:Router(config)# no access-list 101 #删除表号为101的扩展ACL规则

squid代理服务的acl访问控制日志分析及反向代理(4.1版本)(代码片段)

squid代理服务的ACL访问控制、日志分析及反向代理squid的ACL访问控制列表squid提供了强大的代理控制机制,通过合理的设置ACL(AccessControlList,访问控制列表)并进行限制,可针对源地址、目标地址、访问的URL路径、访问的时间等各... 查看详情

标准acl配置实例(代码片段)

访问控制列表(一)结构:一.访问控制列表概述:访问控制列表(ACL)1.读取第三层、第四层包头信息2.根据预先定义好的规则对包进行过滤二.访问控制类表的工作原理访问控制列表在接口应用的方向:出:已经过路由器的处理... 查看详情

acl的三种访问控制列表的概述及实验配置

...包,将被路由器处理列表应用到接口方向与数据方向有关访问控制列表的类型1标准访问控制列表基于源IP地址过滤数据包白哦准访问控制列表的访问控制列表号是1~992扩展访问控制列表基于源IP地址、目的ip地址、 查看详情

acl访问控制列表——标准ip访问列表(理论+实验)(代码片段)

ACL访问控制列表的功能1.限制网络流量、提高网络性能2.提供对通信流量的控制手段3.提供网络访问的基本安全手段4.在网络设备接口处,决定哪种类型的通信流量被转发、哪种类型的通信流量被阻塞ACL的工作原理1.访问控制列表... 查看详情

squid代理服务器的acl访问控制及日志分析(代码片段)

...理参考博文:https://blog.51cto.com/14154700/2406121squid服务的ACL访问控制:squid提供了强大的代理控制机制,通过合理设置ACL并进行限制,可以针对源地址、目标地址、访问的URL路径、访问的时间等各种条件进行过滤 查看详情

华为高级acl访问控制列表的基本使用(代码片段)

...家介绍华为高级acl的基本使用。实验要求:1)允许Client1访问Server1的Web服务;2)允许Client1访问网络192.168.2.0/24;3)禁止Client1访问其它网络;4)只运行R4远程访问路由器R3。实验拓扑图如下:首先我们Client1、Server1、PC1、R1、R2、R... 查看详情

acl命名访问控制列表(代码片段)

命名访问控制列表配置创建ACLRouter(config)#ipaccess-liststandard|extendedaccess-list-name配置标准命名ACLRouting(config-std-nacl)#[Sequence-Number]permit|denysource[source-wildcard]配置扩展命名ACLRouter(config-ext-nacl)#[Sequence-Number]permit|denyprotolsourcesource-wildcarddes... 查看详情

acl访问控制列表(代码片段)

文章目录一.acl技术二.设置简单的acl命令标准访问控制列表扩展访问控制列表三.总结一.acl技术 ACL——访问控制列表作用:读取三层、四层头部信息,根据预先定义好的规则对流量进行筛选、过滤。三层头部信... 查看详情

命名性访问控制列表的配置实验(代码片段)

命名性访问控制列表的配置:创建ACL:语法:Router(config)#ipaccess-liststandard|extendedaccess-list-name配置标准命名ACL:语法:Router(config-std-nac)#[Sequence-Number]permit|denysource[source-wildcard]配置扩展命名ACL:语法:router(config-ext-nacl)#[Sequence-Numbe... 查看详情

华为hcna访问控制列表acl实例配置

【华为HCNA】访问控制列表ACL实例配置ACL的概念访问控制列表ACL(AccessControlList)可以定义一系列不同的规则,设备根据这些规则对数据包进行分类,并针对不同类型的报文进行不同的处理,从而可以实现对网络访问行为的控制、... 查看详情

浅谈acl(访问控制列表)(代码片段)

ACL(访问控制列表)是应用在路由器接口的指令列表。这些指令列表用来告诉路由器,那些数据包可以接收,那些数据包需要拒绝。基本原理为:ACL使用包过滤技术,在路由器上读取OSI七层模型的第三层及第四层包头中的信息,... 查看详情

华为acl访问控制列表基本使用(代码片段)

访问控制列表在企业当中特别常用,本文我们就来了解下华为访问控制列表ACL基本使用,入下图所示:路由器R1基本配置如下:[R1]interfaceg0/0/1[R1-GigabitEthernet0/0/1]ipaddress192.168.1.25424[R1]interfaceg0/0/2[R1-GigabitEthernet0/0/1]ipaddress192.168.2.25... 查看详情

华为-acl访问控制列表(代码片段)

ACL:accesslist访问控制列表acl两种:基本acl(2000-2999):只能匹配源ip地址。高级acl(3000-3999):可以匹配源ip、目标ip、源端口、目标端口等三层和四层的字段。四个注意事项:注1:一个接口的同一个方向,只能调用一个acl注2:... 查看详情

acl访问控制列表之命名篇(实践)(代码片段)

实践环境部署拓扑结构图及需求注意点:SW设备与SW-3设备需要事先添加容量及业务单板实践步骤第一步:配置SW交换机conft//进入全局模式,设定vlan10和20vlan10,20exdoshowvlan-swb//查看vlan信息VLANNameStatus10VLAN0010active20VLAN0020activeintrangefa1/1-2//... 查看详情

squid-4.1acl访问控制日志分析和反向代理(代码片段)

Squid-4.1ACL访问控制、日志分析和反向代理ACL访问控制Squid提供了强大的代理控制机制,通过结合设置ACL(AccessControlList,访问控制列表)并进行限制,可以针对源地址、目标地址、访问的URL路径、访问时间等各种条件进行过滤。... 查看详情

acl访问控制列表(代码片段)

访问控制列表TCP和UDP协议TCP协议UDP协议访问控制列表概述访问控制列表的工作原理访问控制列表的类型TCP和UDP协议TCP传输控制协议TCP是面向连接的、可靠的进程到进程的协议TCP提供全双工服务,即数据可在同一时间双向传输TCP报... 查看详情

hcia笔记-----acl访问控制列表(代码片段)

ACL访问控制列表功能:1.访问限制----在路由器流量进或出的接口上匹配流量,之后对其进行限制2.定义感兴趣流量ACL简介:1.自上而下,逐一匹配,上条匹配按上条执行,不在查看下条2.ACL列表的调用分为in(... 查看详情

acl(代码片段)

ACL(accesscontrollist)访问控制列表(今天所讲为三层ACL)【作用】控制数据的访问互通【实现】1定义规则2定义动作permit允许deny拒绝【分类】标准ACL仅仅关注源IP地址扩展ACL关注源IP和目标IP还可以关注IP头部后面的内容【表示】ID... 查看详情