关键词:

对于防火墙产品来说,最重要的一个功能就是对事件进行日志记录。本篇博客将介绍如何对ASA进行日志管理与分析、ASA透明模式的原理与配置、利用ASA防火墙的IOS特性实施URL过滤。

一、URL过滤

利用ASA防火墙IOS的特性URL过滤可以对访问的网站域名进行控制,从而达到某种管理目的。

实施URL过滤一般分为以下三个步骤:

(1)创建class-map(类映射),识别传输流量。

(2)创建policy-map(策略映射),关联class-map。

(3)应用policy-map到接口上。

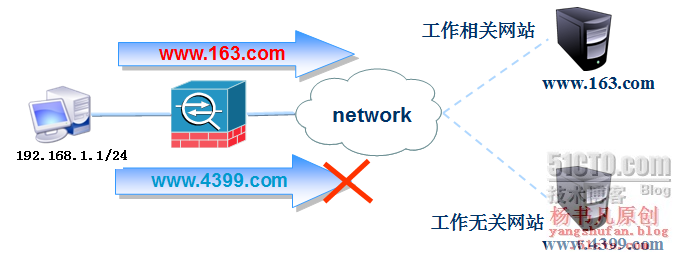

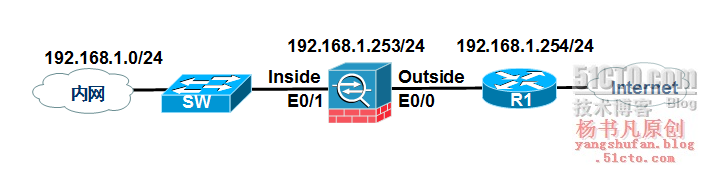

案例:如下图所示,实现网段192.168.1.0/24中的主机禁止访问www.4399.com,但允许访问其他网站,如www.163.com

配置步骤如下:

(1)配置接口IP,实现全网互通(略)

(2)创建class-map(类映射),识别传输流量。

asa(config)# access-list aaa permit tcp 192.168.1.0 255.255.255.0 any eq www //创建ACL asa(config)# class-map aaa1 //创建class-map asa(config-cmap)# match access-list aaa //在class-map中定义允许的流量 asa(config-cmap)# exit asa(config)# regex urla ".4399.com" //定义名称为urla的正则表达式,表示URL扩展名是"4399.com" asa(config)# class-map type regex match-any urla1 //创建class-map,类型为regex,match-any表示匹配任何一个 asa(config-cmap)# match regex urla //定义URL asa(config-cmap)# exit asa(config)# class-map type inspect http urla2 //创建class-map,类型为inspect http(检查http流量) asa(config-cmap)# match request header host regex class urla1 //在http请求报文头中的host域中的URL扩展名如果是"4399.com",将被丢弃。regex class urla1表示调用名称为urla1的class-map

(3)创建policy-map(策略映射),关联class-map。

asa(config)# policy-map type inspect http policy1 //创建policy-map,类型为inspect http(检查http流量) asa(config-pmap)# class urla2 //调用之前创建的class-map asa(config-pmap-c)# drop-connection log //drop数据包且关闭连接,并发送系统日志 asa(config)# policy-map policy2 //创建policy-map,将应用到接口 asa(config-pmap)# class aaa1 //调用之前创建的class-map asa(config-pmap-c)# inspect http policy1 //检查http流量

(4)应用policy-map到接口上。

asa(config)# service-policy policy2 interface inside

注意:一个接口只能应用一个policy-map。

二、日志管理

对于任何防火墙产品来说,最重要的功能之一就是对事件进行日志记录,ASA使用同步日志(syslog)来记录在防火墙上发生的所有事件。

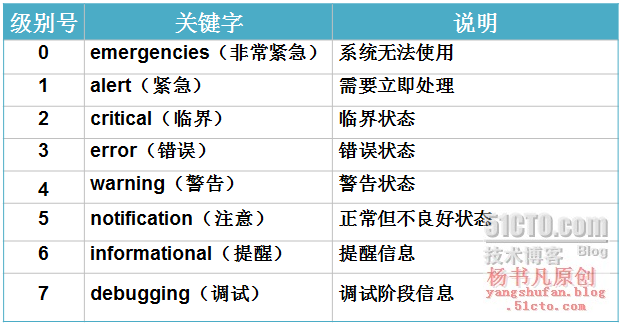

1.日志信息的安全级别

日志信息的安全级别分为八个等级,如图所示:

信息的紧急程度按照重要性从高到低排列,emergencies(非常紧急)的重要性最高,而debugging(调试)的重要性最低。

2.配置日志

日志信息可以输出到Log Buffer(日志缓冲区)、ASDM和日志服务器。

在配置日志前,一般需要先配置时区和时间,配置如下:

(1)配置时区,命令如下:

asa(config)# clock timezone peking 8

其中peking用来指明所在时区的名字,8是指相对于国际标准时间的偏移量,这个值的取值范围为-23…23。

(2)配置时间,命令如下:

asa(config)# clock set 19:30:00 24 Sep 2017

然后可以分别配置Log Buffer、ASDM和日志服务器。

(3)配置Log Buffer,命令如下:

asa(config)# logging enable asa(config)# logging buffered informational //配置日志的级别,也可以写6,表示6以上的级别(0-6级别)

注:Log Buffer(日志缓冲区) 的默认大小是4KB。

asa(config)# show logging //查看Log Buffer asa(config)# clear logging buffer //清除Log Buffer

(4)配置ASDM日志,命令如下:

asa(config)# logging enable asa(config)# logging asdm informational //表示6以上的级别 ,informational可用6表示 asa(config)# clear logging asdm //清除ASDM

(5)配置日志服务器

目前,有很多日志服务器软件。Firewall Analyzer是一款基于Web的防火墙日志分析软件,利用该软件能够监控网络周边安全设备、收集和归档日志,并生成报表。Firewall Analyzer能够帮助网络安全管理员有效监控带宽和防火墙安全事件,全面了解网络的安全状况;监控使用/未使用的防火墙策略并优化策略;通过趋势分析规划网络容量等。Firewall Analyzer支持多种设备/厂商,支持Windows和Linux平台。

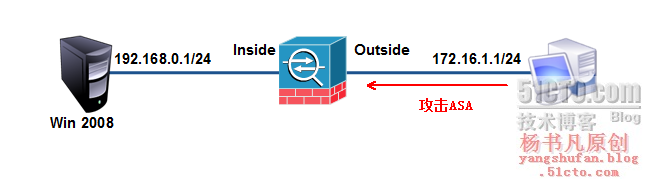

案例:如下图所示,在win 2008上安装Firewall Analyzer 6

①在ASA防火墙的配置如下:

asa(config)# logging enable asa(config)# logging timestamp //启用时间戳 asa(config)# logging trap informational asa(config)# logging host inside 192.168.0.1 //定义日志服务器的IP地址以及ASA的接口

ASA与日志服务器的通信默认使用UDP协议514端口。

②Firewall Analyzer 6安装后,默认会启用两个SyslogServer,分别监听UDP的514端口和1514端口。首先使用Firewall Analyzer 启动服务程序,然后使用“Firewall Analyzer Web Client”进入用户端界面,输入初始用户名和密码。

③在主机Windows7上运行命令ping 192.168.0.1 -l 10000 -t 模拟攻击,然后在Firewall Analyzer的Web界面上就可以查看到相应的事件。

在“安全统计”下单击“查看Syslogs”可以查看详细的日志信息。

④可以通过Firewall Analyzer的事件概要报表、安全报表生成报告。

三、透明模式

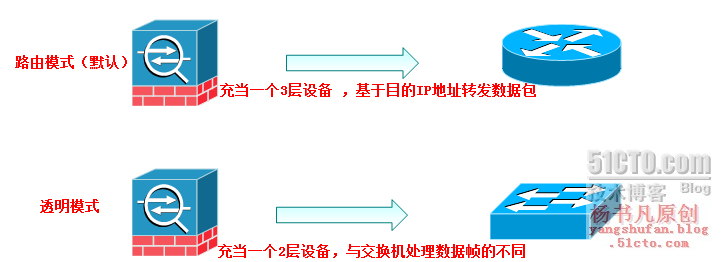

ASA安全设备可以工作在两种模式下,即路由模式和透明模式,默认情况下ASA处于路由模式。

1.透明模式

ASA从7.0版本开始支持透明模式。

在路由默认下,ASA充当一个三层设备,基于目的Ip地址转发数据包;在透明模式下,ASA充当一个二层设备,基于目的MAC地址转发数据桢(没有配置NAT时)。

在8.0之前的版本中,透明模式下不支持NAT,8.0及其后续版本支持NAT配置。如果配置了NAT,ASA转发数据包仍然使用路由查找。

处于透明模式下的ASA虽然是一个二层设备,但与交换机处理数据桢存在着不同。

* 对于目的MAC地址未知的单播数据桢,ASA不会泛洪而是直接丢弃。

* ASA不参与STP(生成树协议)。

透明模式下默认允许穿越的目的MAC地址如下:

* 广播MAC地址:FFFF.FFFF.FFFF

* Ipv4组播MAC地址从0100.5E00.0000到0100.5EFE.FFFF。

* Ipv6组播MAC地址从3333.0000.0000到3333.FFFF.FFFF。

* BPDU组播MAC地址:0100.0CCC.CCCD (Cisco私有)。

* AppleTalk组播MAC地址从0900.0700.0000到0900.07FF.FFFF。

透明模式下默认允许的三层流量如下:

* 允许Ipv4流量自动从高级别接口到低级别接口,而不必配置ACL。

* 允许ARP流量双向穿越,而不必配置ACL。

ASA在透明模式下运行时,继续使用应用层智能执行状态检测和各项常规防火墙功能,但只支持两个区域。

透明模式下不需要再接口上配置Ip地址,这样就不用重新设计现有的Ip网络,方便部署。

2.透明模式的配置

(1)切换到透明模式,命令如下:

asa(config)# firewall transparent ciscoasa(config)#

需要注意的是:切换时会清除当前的配置。

查看当前的工作模式的命令如下:

ciscoasa(config)# show firewall

如果要重新切换到路由模式,需要使用命令:no firewall transparent。

(2)管理IP地址

需要为ASA分配一个IP地址用于管理目的,管理Ip地址必须处于同一个连接子网。ASA将管理IP地址用作源于ASA的分组的源IP地址,如系统消息、AAA或SYSLOG服务器。

管理IP地址的配置命令如下

ciscoasa(config)#ip address ip [mask]

(3)MAC地址表及学习

ciscoasa# show mac-address-table //查看MAC地址表 ciscoasa(config)# mac-address-table aging-time minutes //设置动态MAC条目的过期时间(默认5分钟) ciscoasa(config)# mac-address-table static logical_if_name mac_address //设置静态MAC条目 ciscoasa(config)# mac-learn logical_if_name disable //禁止特定接口的MAC地址学习

案例1:如图所示,公司为了网络安全,新增了一台防火墙,为了方便部署,将ASA配置为透明模式,管理IP地址配置为192.168.1.253

ASA的配置如下:

ciscoasa(config)# firewall transparent ciscoasa(config)# hostname asa asa(config)# int e0/0 asa(config-if)# no sh asa(config-if)# nameif outside asa(config-if)# security-level 0 asa(config)# int e0/1 asa(config-if)# no sh asa(config-if)# nameif inside asa(config-if)# security-level 100 asa(config-if)# exit asa(config)# ip add 192.168.1.253 255.255.255.0 //配置管理IP地址

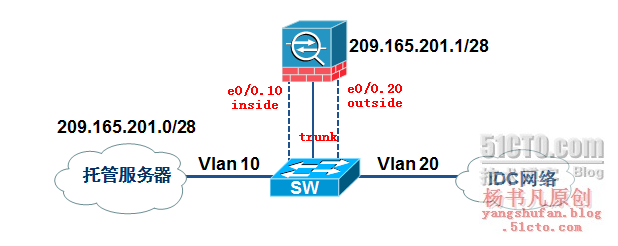

案例2:如下图所示,为了增强托管服务器的安全,增加了一台ASA并配置为透明模式,管理IP地址为209.165.201.1/28

ASA的配置如下:

ciscoasa(config)# firewall transparent ciscoasa(config)# hostname asa asa(config)# int e0/0 asa(config-if)# no shut asa(config-if)# int e0/0.10 asa(config-if)# vlan 10 asa(config-if)# nameif inside asa(config-if)# int e0/0.20 asa(config-if)# vlan 20 asa(config-if)# nameif outside asa(config)# ip add 209.165.201.1 255.255.255.240 asa(config)# access-list ysf permit icmp any any asa(config)# access-list ysf permit tcp any any eq 80 asa(config)# access-list ysf permit tcp any any eq 21 asa(config)# access-list ysf permit tcp any any eq 25 asa(config)# access-list ysf deny ip any any asa(config)# access-group ysf in interface outside

本文出自 “杨书凡” 博客,请务必保留此出处http://yangshufan.blog.51cto.com/13004230/1968241

第九章大网高级 日志和防火墙透明模式

透明模式特点: 1、 在路由模式下,asa充当一个三层设备,基于目的ip地址转发数据包。2、 在透明模式下,asa充当一个二层设备,基于目的MAC地址转发数据帧(没有配置nat时)3、 在asa8.0之前的版本中,... 查看详情

ciscoasa“url过滤”及“日志管理”

ASA作为状态化防火墙,它也可以进行管理上网行为,我们可以利用ASA防火墙iOS的特性实施URL过滤可以对访问的网站域名进行控制,从而达到某种管理目的。实施URL过滤一般分成以下三个步骤:1、创建class-map(类映射),识别传... 查看详情

asa防火墙的日志管理(代码片段)

日志信息的安全级别日志信息可以输出到LogBuffer(日志缓冲区)、ASDM和日志服务器。配置Logbuffer:ASA(config)#clocktimezonepeking8#peking表示北京时间,8表示国际标准时间的偏移量ASA(config)#clockset21:33:0030may2019#设置时间ASA(config)#loggingenab... 查看详情

思科asa5520防火墙如何配置能正常上网?

CiscoPIX/ASA7.x防火墙透明模式下的配置ciscoPIX/ASA防火墙7.0以上版本支持透明配置。在进行透明配置之前需要下载CISCOPIX7.0以上版本并升级IOS.其升级过程比较简单.在透明模式下,防火墙只能使用两个端口,也就是不能配置DMZ区.在透明... 查看详情

asa防火墙设置url过滤(代码片段)

实施URL过滤一般分为以下三个步骤:1.创建class-map(类映射),识别传输流量;2.创建policy-map(策略映射),关联class-map;3.应用policy-map到接口上。创建class-map,识别传输流量ASA(config)#access-list100permittcp192.168.1.0255.255.255.0anyeqwwwASA... 查看详情

asa多模式防火墙_06

多模式防火墙部署建议1.一个ASA虚拟多个防火墙Securitycontext2.子墙能共享物理接口(也可分子接口给不同防火墙)3.每个子墙都有配置文件,ASA还有个系统配置文件(关于各个子墙分配)4.防火墙模式设置会影响整个Cisco防火墙,... 查看详情

elk高级配置之多应用索引过滤

我们在实际的场景中,经常是多个网站或者服务端在一台服务器上,但是如果这些应用全部记录到一台logstash服务器,大家日志都混在一起不好区分。有人说,我可以在日志中打项目名,但是这样并不方便。其实,我们可以在索... 查看详情

防火墙基础之路由模式和透明模式部署

防火墙部署模式原理概述:安全策略(缺省情况下,域内安全策略缺省动作为允许):1、域间或域内安全策略:用于控制域间或域内的流量,此时的安全策略既有传统包过滤功能,也有对流量进行IPS、AV、Web过滤、应用控制等进... 查看详情

第七章大网高级 asa

ASA防火墙 实验要求: 1、配置路由器和asa的接口,实现网络互通。2、配置路由3、分别配置R1、R3、R4模拟PC,并启动Telnet,验证R1上可以Telne 查看详情

防火墙(asa)的基本配置与远程管理

在目前大多数安全解决方案中,防火墙的实施是最为重要的需求,它是每个网络基础设施必要且不可分割的组成部分。这篇博客主要介绍防火墙安全算法的原理与基本配置以及远程管理防火墙的几种方式硬件与软件防火... 查看详情

思科752数据中心组网架构,以及asa防火墙的透明配置案例(代码片段)

1、案例拓扑图如下2、n7k的主要配置2.1、N7K1的vpc配置vpcdomain100peer-switchrolepriority1peer-keepalivedestination1.1.1.2source1.1.1.1peer-gatewayinterfaceport-channel100vpcpeer-linkinterfaceEthernet1/1switchportmodetrunkchannel-group100modeactiveinterfaceEthernet1/2switchportmodetru... 查看详情

思科asa5505防火墙如何连接?

领导让我配置,我第一次接触防火墙,并打印了一份以前的配置单,全是一些代码,根本看不懂,OK暂且先不谈这个,我现在想问的是如何用电脑连接防火墙去配置,网线接哪?我已经下好那个配置工具了。我这个防火墙是空白... 查看详情

iptables防火墙高级应用

iptables防火墙(主机防火墙)前言:我们在以前学习过asa防火墙,对防火墙有一定的了解,那么iptables和asa防火墙类似,作用一样,都是为了保证网络安全,系统安全,服务器的安全,和asa一样也... 查看详情

asa日志配置

配置ASA的日志141.启用禁用ASA的日志1)启用ASA的日志a)ciscoasa#configureterminal//-------进入ASA的全局配置模式b)ciscoasa(config)#loggingenable//------启用日志功能,ASA的日志功能默认是被禁用的2)禁用ASA的日志a)ciscoasa#configureterminal//-------进入ASA... 查看详情

第九章大网高级 asa高级设置

url过滤实验要求: 1、 创建class-map类映射,识别传输流量。2、 创建 查看详情

web安全之防火墙的安全配置

...该服务器有利于在linux系统上更好的控制ip信息包过滤和防火墙配置。neitfilter/iptablesip信息包过滤系统是一种强大的工具,可用于添加、编辑和出去规则,这些规则是在做信息包过滤决定是,防火墙所遵循和 查看详情

华三防火墙放行url

参考技术A1、首先配置各接口的IP地址。2、其次创建安全域并将接口加入安全域。3、然后配置对象组。4、然后配置URL过滤功能。5、然后配置DPI应用profile。6、最后配置安全策略引用URL过滤业务。 查看详情

asa防火墙配置nat(代码片段)

在ASA防火墙配置NAT分为4种类型:动态NAT、动态PAT、静态NAT、静态PAT。结合实验拓补来了解如何配置这四种NAT类型:基本配置已经配置完成动态PAT转换配置方法:ASA(config)#nat(inside)110.1.1.0255.255.255.0#声明内部地址,nat-id为1ASA(config)#... 查看详情