关键词:

网站漏洞的查找利用解析漏洞来绕过上传

分类专栏: ***测试 网站安全防护 网站安全漏洞检测 文章标签: 网站漏洞查找 网站漏洞修复 网站安全防护 网站安全检测 网站安全公司

版权

在日常对客户网站进行***测试服务的时候,我们SINE安全经常遇到客户网站,app存在文件上传功能,程序员在设计开发代码的过程中都会对上传的文件类型,格式,后缀名做安全效验与过滤判断,SINE安全工程师在对文件上传漏洞进行测试的时候,往往发现的网站漏洞都是由于服务器的环境漏洞导致的,像IIS,apache,nginx环境,都存在着可以导致任意文件上传的漏洞。

关于导致文件上传漏洞的产生以及测试,我们来详细的分析一下:

IIS解析漏洞导致的任意文件上传

首先比较常见的是客户网站使用的IIS环境来搭建的,一般是IIS+PHP+Mysql数据库组合,或者IIS+aspx+sql2005数据库,IIS存在解析漏洞,当创建文件名为.php的时候,在这个目录下的所有文件,或者代码,都会以PHP脚本的权限去运行,比如其中一个客户网站,可以将上传的目录改为1.php,那么我们上传的jpg文件到这个目录下,访问的网址是域名/1.php/1.jpg从浏览器里访问这个地址,就会是php脚本的权限运行。当上传网站***webshell过去,就会直接拿到网站的管理权限。存在IIS解析漏洞的版本是5.0-6.0版本。

nginx解析漏洞导致的任意文件上传

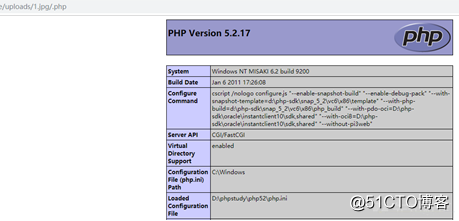

nginx是静态访问,以及大并发,能够承载多人访问,目前很多网站都在使用的一种服务器环境,简单来讲就是HTTP访问的代理,高速稳定,深受很多网站运营者的喜欢,在nginx最低版本中存在解析漏洞,可以导致运行PHP脚本文件,漏洞产生的原因是由于php.ini配置文件与nginx配合解析的时候,将默认的后缀名认为是最重的文件名,导致可以修改后缀名来执行PHP文件。我们SINE安全在***测试中发现客户网站开启nginx以及fast-cgi模式后,就会很容易的上传网站***到网站目录中,我们将jpg图片文件插入一句话***代码,并上传到网站的图片目录中。

我们在访问这个图片的时候,直接在后面输入/1.php,就会导致图片文件以php脚本权限来运行了。如下图所示:

apache解析漏洞导致的任意文件上传

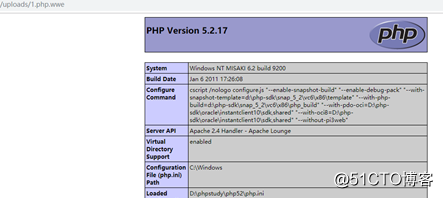

apache也是目前使用较多的一个服务器环境,尤其php网站使用的较多,因为稳定,快速,易于PHP访问,可以将第三方的一些开发语言编译到网站中,apache也是存在漏洞的,尤其在apache1.0-2.0版本中,后缀名判断这里没有做详细的规定,导致可以绕过apache安全机制,上传恶意的文件名。默认是允许多个后缀名进行解析的,如果命名的后缀名不被apache认可解析,就会向前寻找后缀名,直到后缀名是apache认可的,就会直接解析成功。 该文件上传漏洞使用的条件是需要开启module模式,不是这个模式的上传不了。我们SINE安全在对客户网站进行***测试的时候,首先会改后缀名为apache不认可的,然后POST上传过去,直接运行php脚本。如下图所示:

总的来说导致任意文件上传漏洞的发生也存在于服务器环境中,那么在***测试过程中该如何的修复漏洞呢?将IIS版本升级到7.0以上,Nginx版本也升级到最新版本,包括apache版本升级到2.4以上,在上传功能代码里对其进行文件格式的判断,限制目录的创建,可杜绝以上的问题的发生。

webtop10漏洞之文件上传漏洞(代码片段)

...集1.查找上传位置黑盒:猜测或通过扫描工具获得到网站的路径(upload.php等),找到文件上传的地方,一般在会员中心。白盒:根据代码分析到文件上传2.CMS源码,第三方应用可以查找利用漏洞,直... 查看详情

文件上传漏洞

...恶意用户就会上传一句话木马等Webshell,从而达到控制Web网站的目。 诱因:服务端脚本语言未对上传的文件进行严格验证和过滤 文件上传漏洞原理图解: 文件上传漏洞高危触发点 相册、头像上传视频、... 查看详情

突破文件上传漏洞

1.利用图片捆绑木马,绕过文件类型判断有些网站我们在拿shell的时候,会要用到上传文件,但是有的时候都会有过滤,如果只是上传.asp.php结尾的文件的话系统是不会给你上传的,那么这个时候我们通常会把一句话放在图片里面... 查看详情

8-文件上传漏洞

...同意并响应4.用户与Web服务器建立连接传输数据文件上传漏洞定义:文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力。漏洞产生:1.服务器配置不当2.开源编辑器上传漏洞3.... 查看详情

文件上传漏洞(绕过姿势)

文件上传漏洞可以说是日常渗透测试用得最多的一个漏洞,因为用它获得服务器权限最快最直接。但是想真正把这个漏洞利用好却不那么容易,其中有很多技巧,也有很多需要掌握的知识。俗话说,知己知彼方能百战不殆,... 查看详情

网站漏洞***安全测试重点检测方法

网站漏洞***安全测试重点检测方法分类专栏:网站安全漏洞检测网站***测试漏洞检测文章标签:网站漏洞测试网站漏洞扫描网站漏洞查找网站***查找网站漏洞修复版权最近***测试工作比较多没有空闲的时间来写文章,今天由我们Si... 查看详情

文件上传漏洞绕过手段

...严格被绕过常见上传检测流程文件上传漏洞的危害(1)网站被控制(2)服务器沦陷(3)同服务器的其他网站沦陷客户端验证检测 可以看到客户端代码中使用了javascript语言进行了简单的文件后缀名判断这个时候我们只需要... 查看详情

文件上传漏洞部分知识点(代码片段)

文件上传漏洞知识点一、文件上传漏洞1、文件上传漏洞原理2、文件上传漏洞存在前提3、防止文件上传漏洞的方法二、解析漏洞1、IIS解析漏洞2、Apache解析漏洞3、Nginx解析漏洞三、文件上传绕过技巧1、客户端校验(js校验ÿ... 查看详情

文件上传漏洞学习总结

...p; 漏洞存在且可以利用,通常需要满足以下条件:1、网站存在文件上传功能点,且可以上传动态文件,如ASP、PHP、JSP等文件;2、动态文件可以被网站解析;3、可以访问到该上传的文件;或者网站存在文件包含功能点,该文... 查看详情

文件漏洞小记

文件上传漏洞:攻击者通过正常网站上传一个可执行文件到服务器并执行。这里上传的文件可能是木马,病毒,恶意脚本或者webshall等。是最为直接有效的攻击方式。文件上传漏洞有: 绕过JS验证进行上传。 数据包中Type... 查看详情

什么是文件上传漏洞

...一步危害服务器。非法用户可以上传的恶意文件控制整个网站,甚至是控制服务器,这个恶意脚本文件,又被称为webshell,上传webshell后门之后可查看服务器信息、目录、执行系统命令等。文件上传的类型:1、前端js绕过在文件... 查看详情

文件上传漏洞

文件上传漏洞的成因:1.服务器的错误配置2.开源编码器漏洞3.本地上传上限制不严格被绕过4.服务器端过滤不严格被绕过 绕过方法:1.前台脚本检测扩展名2.Content-Type检测文件类型3.文件系统00截断4.服务器端扩展名检测黑名单... 查看详情

文件上传漏洞成因是啥?

参考技术A如何利用漏洞对目标进行渗透测试,这些文件上传漏洞产生的原因及防御文件上传漏洞的方法,文件解析漏洞,是指中间件(Apache、nginx、iis等)在解析文件时出现了漏洞,从而,黑客可以利用该漏洞实现非法文件的解... 查看详情

奇安信文件上传漏洞如何编写

...脚本的步骤如下:1.使用BurpSuite或其他类似的工具,分析网站的网络流量。2.查找文件上传的API接口,并通过BurpSuite等工具记录请求参数的结构。3.编写一个简单的Python脚本,利用Python的requests库,来模拟文件上传的请求,并将我... 查看详情

文件上传漏洞,解析漏洞总结(代码片段)

文件上传漏洞、解析漏洞总结1.文件上传漏洞是什么文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力。常见场景是web服务器允许用户上传图片或者普通文本文件保存,而用... 查看详情

文件上传漏洞

...显示出来你上传的文件类型不正确,那我们就能判断出该网站是使用的js验证 绕过方 查看详情

如何使用python查找网站漏洞

如果你的Web应用中存在Python代码注入漏洞的话,攻击者就可以利用你的Web应用来向你后台服务器的Python解析器发送恶意Python代码了。这也就意味着,如果你可以在目标服务器中执行Python代码的话,你就可以通过调用服务器的... 查看详情

漏洞利用:验证绕过,xss利用,cookic盗用,文件上传

1. 文件上传低级别写好上传的内容 选择好上传的文件 上传成功。 测试:访问文件,执行代码 中级别修改文件后缀为png 上传该文件&... 查看详情